隨著“上云”成為趨勢,越來越多的敏感數(shù)據(jù)被存儲在云中,但這也導致數(shù)據(jù)更容易被對手利用。作為保護云安全的第一道防線,如果沒有恰當?shù)纳矸莺驮L問管理(IAM)政策,企業(yè)即便購買再多的安全工具,也無法實現(xiàn)全方位的安全。

為了研究身份和訪問管理政策對企業(yè)云安全態(tài)勢的影響,派拓網(wǎng)絡威脅情報團隊Unit 42通過分析200家企業(yè)的18,000個云賬戶中的68萬多個身份信息,以了解它們的配置和使用方式。研究結果令人震驚——幾乎所有企業(yè)都缺乏恰當?shù)纳矸莺驮L問管理政策。

云威脅攻擊:挑戰(zhàn)云安全的攔路虎

配置錯誤的身份和訪問管理政策向云威脅攻擊者敞開了大門。這是Unit 42定義的一種新型威脅:通過定向和持續(xù)訪問云平臺資源、服務或嵌入式元數(shù)據(jù)對企業(yè)構成威脅的個人或團體。之所以單獨定義云威脅攻擊者,是因為Unit 42觀察到他們已經(jīng)開始采用一套專門針對云的TTP(戰(zhàn)術、技術和程序),例如利用同時執(zhí)行橫向移動和特權升級操作的能力。

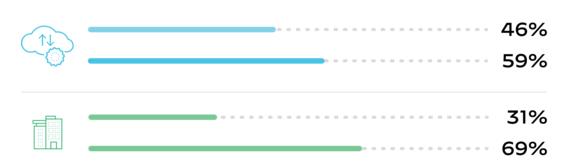

疫情期間,云工作負載總體出現(xiàn)了顯著擴展。企業(yè)增加了對云的使用,在云中托管一半以上工作負載的企業(yè)數(shù)量急劇增加(如圖1)。隨著越來越多的企業(yè)將工作負載遷移至云并在云中開發(fā)原生應用,在構建云安全策略時,身份安全需要引起格外重視。

圖1.2020年以來云工作負載的比例變化

(藍色:云工作負載量;綠色:在云中托管超過一半工作負載的企業(yè))

出人意料的是,攻擊者在利用配置錯誤或過于寬松的身份訪問控制時,并不需要思考如何作出技術上的復雜讓步;相反,他們可以輕松獲得資源的訪問權,仿佛他們本來就有權獲得這些資源一樣。攻擊者對缺乏恰當身份和訪問管理控制措施的企業(yè)虎視眈眈,再加上云平臺的使用率增加,云威脅攻擊這種更復雜卻更容易發(fā)起的新攻擊出現(xiàn)了。

政策寬松+權限過剩:身份和訪問管理成為攻擊目標

身份和訪問管理成為攻擊目標的原因包括:

密碼重復使用:44%的企業(yè)允許重復使用身份和訪問管理密碼。

密碼難度低(少于14個字符):53%的云賬戶允許使用簡單密碼。

云身份過于寬松:99%的云用戶、角色、服務和資源被授予過多的權限,而這些權限最終沒有被使用(60天或更長時間內未使用的權限被視為過剩權限)。

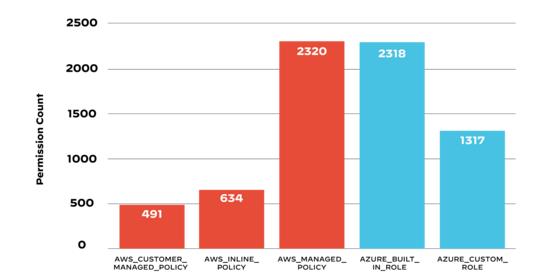

用戶未恰當管理內置的云服務提供商(CSP)政策:CSP管理政策被授予的權限是客戶管理政策的2.5倍,因此多數(shù)云用戶傾向采取內置政策。雖然他們可以減少這些權限,但卻很少這樣做。

圖2.每種政策類型授予的平均權限數(shù)量

CSP管理的政策(AWS_MANAGED_POLICY和AZURE_BUILT_IN_ROLE)授予的權限是客戶管理政策的2.5倍

正是由于企業(yè)采取的政策過于寬松、授予的權限過多,因此攻擊者在進入企業(yè)云環(huán)境時往往暢通無阻。多數(shù)企業(yè)對利用薄弱身份和訪問管理政策發(fā)起的攻擊毫無準備。攻擊者也清楚這一點;他們瞄準云身份和訪問管理證書,并最終在標準操作程序中收集這些證書,例如他們正在利用云平臺特有的新TTP。企業(yè)需要先意識到這一點,才能采取有效的防御策略。

云威脅攻擊者指數(shù):助力企業(yè)防御身份和訪問管理云威脅

為了幫助企業(yè)防范這種威脅,Unit 42創(chuàng)建了業(yè)內首個云威脅攻擊者指數(shù),并展現(xiàn)了瞄準云基礎架構的攻擊團體所執(zhí)行的操作(如圖3),詳細記錄了每個攻擊者的TTP,使包括安全團隊在內的整個企業(yè)能夠評估自身的防御策略并建立合適的監(jiān)控、檢測、警報和預防機制。

該指數(shù)也體現(xiàn)了以云基礎架構為目標的的主要攻擊者,和目前已知的利用云進行攻擊的國家。其中部分主要攻擊者包括(按常見程度排序):

TeamTNT:最著名和最復雜的證書攻擊組織

WatchDog:投機威脅團體,專門以高風險的云實例和應用為目標

Kinsing:以謀取經(jīng)濟利益為目的的投機攻擊者,在收集云證書方面擁有巨大潛力

Rocke:專門發(fā)起針對云環(huán)境的勒索軟件攻擊和加密劫持行動

8220:Monero挖礦團體,據(jù)稱在2021年12月通過Log4j升級了挖礦行動

利用和瞄準云基礎架構的主要持續(xù)性高級威脅有:APT 28(Fancy Bear)、APT 29(Cozy Bear)和APT 41(Gadolinium)。

圖3.WatchDog云威脅攻擊者TTP

(紅色背景:針對云平臺的TTP;綠色背景:針對容器平臺的TTP;紅字TTP:能夠大范圍破壞云操作的行為)

對企業(yè)來講,恰當?shù)纳矸莺驮L問管理配置可以阻止非法訪問、提供對云活動的可見性并減少安全事件帶來的影響。企業(yè)可以通過采用云原生應用保護平臺(CNAPP)集成套件、強化身份和訪問管理權限和提高安全自動化程度的方式防御云威脅。

http:www.mangadaku.com/news/2022-4/2022419115455.html